被曝光公司为 杭州XX科技,利用该公司的SDK进行信息窃取!

由中国IT和服务巨头杭州XX科技控制的服务器通过数据窃取组件,来收集电话联系人列表,地理位置和QQ登录信息,该组件存在于第三方商店提供的多达12个Android应用程序中。

窃取信息的代码隐藏在集成到看似安全的应用程序中的数据分析软件开发工具包(SDK)中,并在手机重新启动或受感染的应用程序启动时提供详细信息。

checkpoint披露了这一起大规模的数据窃取活动,并命名为Operation Sheep

Checkpoint研究人员认为,收集最终用户的联系人列表的行为,开发者是不知道的,因为SDK是XX提供。

大多数相关应用程序都可以从应用程序商店安装,如腾讯应用宝,豌豆荚,华为和小米的应用商店。

受感染的应用程序已下载至少1.11亿次。一些开发人员似乎与XX科技有关,因为他们的应用程序仅在公司网站上发布。

开发人员涉及

杭州XX信息技术有限公司

杭州XX科技有限公司

杭州XX网络科技有限公司(已修复)

杭州XX网络发展股份有限公司

被这种命名为SWAnalytics的恶意SDK感染的APP可在相关资讯中看到

为保证原文的通读性,直接发放链接,点击原文也可以跳转

https://research.checkpoint.com/operation-sheep-pilfer-analytics-sdk-in-action/

具体代码分析如下(原文)

9月中旬,一款名为“XX大师”的应用程序凭借其相当不同寻常的行为模式脱颖而出。在初步分析时,我们观察到频繁访问用户的联系人数据以及当应用程序打开或重新启动移动电话时突然的网络传输激增。作为一个简单地测试网络连接速度的系统实用程序应用程序,它远远超出合理的操作。深深地感兴趣,我们仔细看了一下。

下面的代码均为该公司的SDK所为,请代入观看

我们从应用程序的Android权限要求开始,这通常表示过多的数据收集。

尽管令人担忧的是大多数权限都与应用程序的主要功能无关,但现在断定Network Speed Master本身就是一种恶意软件还为时尚早。

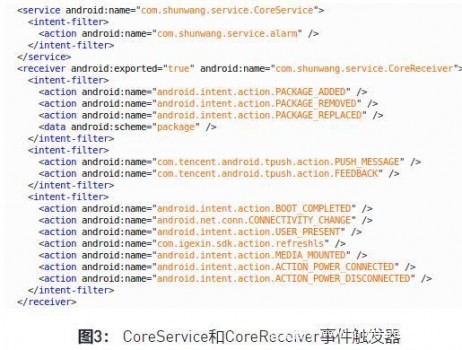

虽然许多合法广告SDK依赖于定制权限来分析用户以研究用户偏好并促进个性化广告内容,但当“CoreReceiver”模块出现在应用程序的清单中时,我们变得更加怀疑。该模块可监控各种设备活动,包括应用程序安装/删除/更新,电话重启和电池充电。

窃取联系人数据模块

在用户联系数据流之后,我们迅速登陆了实际的联系人数据窃取模块。

它确实以名称 – 数字对格式(例如“John Oliver:1234567890”)转储用户的整个联系人列表,将对连接成一个巨大的字符串,然后最终将其发送到远程服务器。

检查用户联系人以了解用户的社交网络是许多广告SDK中发现的流行的营销研究方法。但是,为了保护用户隐私,合法的SDK通常只收集联系人姓名或号码。有些甚至采用加密方法来生成名称 – 数字组合的唯一散列,以便根本不收集实际数据。

然而,大量上传可识别的联系方式是不可接受的,并且在许多国家/地区构成违反数据隐私法规的行为。

只针对新版android 6.0进行的联系人窃取代码

本文转载自: 黑鸟 原文链接(先已经被删除): https://mp.weixin.qq.com/s/EyEj3Xa9vgtq-4Q9gMBtig 数据来源:https://research.checkpoint.com/operation-sheep-pilfer-analytics-sdk-in-action/

(责任编辑:314127396)